Google Chrome.exe 124 und Edge Chromium könnten Probleme haben, sich mit einem Webserver hinter älteren Firewalls oder Proxys zu verbinden, ODER bestimmte Sicherheitsgeräte filtern HTTPS/TLS-Websites nicht mehr.

Das Problem hat etwa am 22.04.2024 begonnen und nimmt laufend zu.

Dies könnte Sie betreffen, wenn:

Sie oder jemand anderes einen Webserver oder einen Dienst mit HTTPS/SSL/TLS 1.3 hinter Folgendem betreiben:

a) PPPoE WAN

b) Mobilfunkmedien wie G4/G5-Netzwerke (abhängig vom SIM-ISP/Anbieter > Eine SIM-Karte funktioniert, die andere SIM-Karte nicht ÜBER dieselben GX-Router > Benutzer mit DUAL IM für Daten haben dies berichtet)

Der neue Cipher X25519Kyber768, der auf der Client-Seite mit Chrome 124 aktiviert wird, scheint letztendlich größere Paketheader zu generieren, und die alte Bekannte, die MTU-Größe [maximale Segmentgröße (MSS)], kommt wieder ins Spiel.

Es wird Ihre Benutzer beeinflussen, die Chrome verwenden, um auf einen Webserver zuzugreifen, der dieses Problem hat.

Die neueste Version von Chrome, 124, führt einen neuen Verschlüsselungsmechanismus namens X25519Kyber768 ein, der darauf ausgelegt ist, Quantenangriffen zu widerstehen.

Angekündigt im NOV 2023, scheint dies nun standardmässig und aktiv zu werden. Als Schritt auf diesem Weg wird Chrome beginnen, X25519Kyber768 zur Etablierung symmetrischer Geheimnisse in TLS zu unterstützen, beginnend mit Chrome 116 und verfügbar hinter einer Flagge in Chrome 115.

Dieser hybride Mechanismus kombiniert die Ausgabe zweier kryptografischer Algorithmen, um den Sitzungsschlüssel zu erstellen, der zum Verschlüsseln des Großteils der TLS-Verbindung verwendet wird.

Diese Funktion könnte jedoch unbeabsichtigt zu mehr sofortigen Konnektivitätsproblemen führen, als sie zu lösen versucht.

ENG/English version of same post: https://www.butsch.ch/post/google-chrome-exe-124-and-edge-chromium-cannot-reach-webserver-behind-ips-proxy-cipher-x25519kyber768/

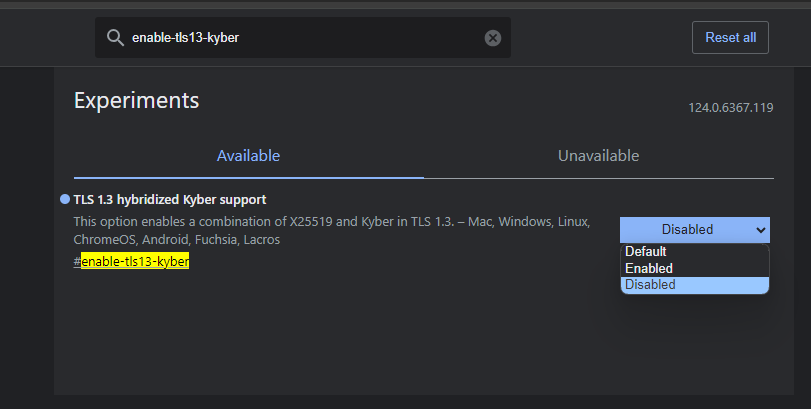

Quick workaround:

For Google Chrome Browser

chrome://flags

enable-tls13-kyber

For MS Edge Chromium Browser

edge://flags

enable-tls13-kyber

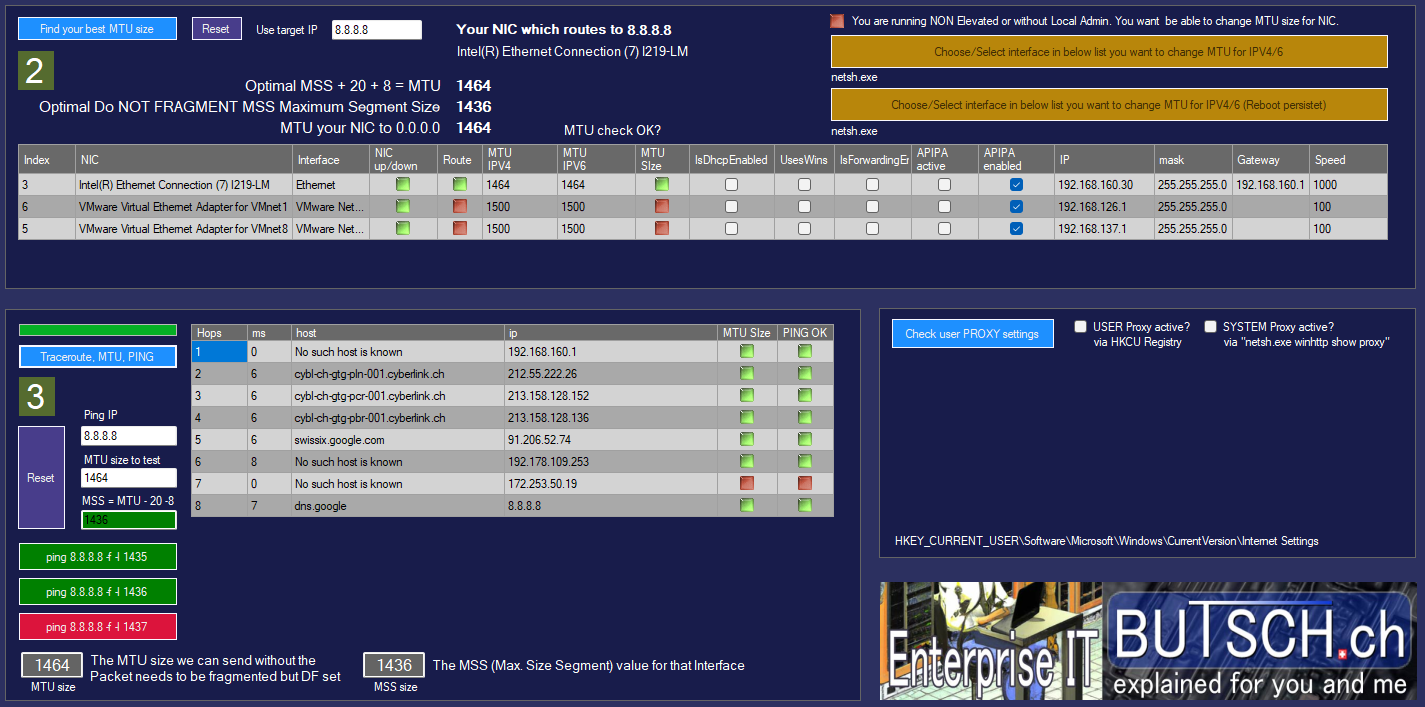

MTU/ MSS Größe

Zur Diagnose der MTU/MSS-Größen Ihrer PPPoE WAN-Kunden/Probleme können Sie unser kostenloses Tool crlcheck.exe verwenden. Es sollte Ihnen helfen, die korrekten Größen von LAN>WAN zu berechnen.

Sie können sogar die Größen per Mausklick mit diesem Tool ändern, wenn Sie es als Administrator ausführen.

Ändern der MTU-Größe in Fortigate

“Festlegen von tcp-mss 1452” für die Konfiguration der LAN/INSIDE-Schnittstelle/n von Fortigate. Dieselben Probleme können auch bei anderen Firewalls wie PaloAlto, Sonicwall usw. auftreten.

Einstellen des TCP MSS-Werts – Fortinet Community

Langfristige Lösung > Aktualisieren Sie, was sich zwischen Ihrem Browser und dem Webserver befindet. Google sagt, Sie haben seit NOV 2023? Firewall/IPS, Webfilter, SSL-Sniffer, Proxy, Webschutz usw.

Fortigate mit neuer IPS-Engine

Ein Webfilter ist auf einer Flussmodus-Firewall-Richtlinie auf der FortiGate implementiert, um bestimmte Websites über einen statischen URL-Filter zu blockieren.

Die Websites werden blockiert, wenn Firefox oder der Edge-Browser verwendet werden, aber es ist möglich, auf diese Websites zuzugreifen, wenn Chrome verwendet wird.

Web filter is not blocking websites on Go… – Fortinet Community

PaloAlto

Chrome Blog

Chromium Blog: Protecting Chrome Traffic with Hybrid Kyber KEM

https://blog.chromium.org/2023/08/protecting-chrome-traffic-with-hybrid.html

envoyproxy

x25519kyber768 support · Issue #33941 · envoyproxy/envoy · GitHub

https://github.com/envoyproxy/envoy/issues/33941

PureVPN

Google Chrome’s Post Quantum Cryptography Breaks TLS Connections (purevpn.com)

https://www.purevpn.com/blog/news/google-chromes-post-quantum-cryptography-breaks-tls-connections/

X25519Kyber768 ist ein kryptografischer Algorithmus, der zwei verschiedene Grundbausteine kombiniert: X25519 für den Schlüsselaustausch und Kyber768 für eine post-quantensichere Verschlüsselung. Lassen Sie uns das genauer betrachten:

1. X25519

Dies ist ein elliptischer Kurven-Diffie-Hellman (ECDH) Schlüsselaustauschalgorithmus. Er wird weithin als sicher und effizient angesehen, selbst gegen potenzielle Bedrohungen durch Quantencomputer.

2. Kyber768

Kyber ist ein post-quantensicherer Schlüsselkapselungsmechanismus, der auf dem Problem des Lernens mit Fehlern (LWE) basiert. Er bietet Sicherheit gegen Angriffe sowohl von klassischen als auch von Quantencomputern. Die “768” in Kyber768 bezieht sich auf das Sicherheitsniveau, das es bietet, was darauf hinweist, dass es ein hohes Maß an Schutz bietet.

Durch die Kombination dieser beiden Grundbausteine zielt X25519Kyber768 darauf ab, eine starke kryptografische Sicherheit gegen Angriffe sowohl von klassischen als auch von Quantencomputern zu bieten. Im Kontext der neuesten Version von Chrome ist die Implementierung von X25519Kyber768 eine proaktive Maßnahme, um sicherzustellen, dass die Daten der Benutzer angesichts fortschreitender kryptografischer Bedrohungen, insbesondere solcher durch Quantencomputertechnologien, sicher bleiben.

https://www.rfc-editor.org/rfc/rfc8410

Fortigate hat einen gegenteiligen Effekt festgestellt, dass ihr URL-Filter nicht funktioniert und Benutzer aufgrund des neuen Ciphers ungeschützt sind. Dies würde hauptsächlich bei Fortigate-Geräten auftreten, die keinen aktiven FortiGuard-Service haben und keine aktualisierten IPS-Engines durch diese Updates erhalten.

|

Technical Tip: Google Chrome Not Blocking Websites with FortiGate Web Filter |

|

Lösung:

Benutzer können folgendes Szenario erleben: Der Webfilter ist auf einer Flussmodus-Firewall-Richtlinie innerhalb von FortiGate konfiguriert, um den Zugriff auf bestimmte Websites über einen statischen URL-Filter einzuschränken.

Beschreibung:

Dieser technische Hinweis befasst sich mit dem Problem, dass der Webfilter auf Google Chrome-Browsern nicht ordnungsgemäß funktioniert, während er auf anderen Browsern korrekt funktioniert.

Umfang:

Dieser Hinweis betrifft FortiGate-Benutzer, die speziell auf Google Chrome Schwierigkeiten mit ihrem Webfilter haben.

Während Websites erfolgreich auf Firefox- oder Edge-Browsern blockiert werden, stellen Benutzer fest, dass sie immer noch auf diese Websites zugreifen können, wenn sie Google Chrome verwenden.

Wenn Sie auf dieses Problem stoßen, gibt es drei mögliche Lösungen:

1. Manuell das IPS-Engine des relevanten FortiGate-Geräts aktualisieren. Folgen Sie dazu dem Verfahren in der folgenden Anleitung: “Technischer Hinweis: So aktualisieren Sie das IPS-Engine manuell.”

2. Öffnen Sie ein Support-Ticket bei Fortinet, um das neueste IPS-Engine zu erhalten und es manuell zu aktualisieren.

3. Deaktivieren Sie die TLS 1.3 hybridisierte Kyber-Unterstützung im Google Chrome-Browser: – Navigieren Sie zu chrome://flags/ – Suchen Sie nach “TLS 1.3 hybridized Kyber support.” – Setzen Sie die Aktion auf “Deaktivieren.”

Zusätzlich, für Benutzer, die eine flussbasierte Inspektion verwenden, stellen Sie sicher, dass die Einstellung “unsupported-ssl-cipher” innerhalb der Firewall-Richtlinie auf “block” konfiguriert ist:

config firewall ssl-ssh-profile edit “profile-name” config https set unsupported-ssl-cipher block end end

Standardmäßig umgeht diese Option die Sitzung, wenn ein nicht unterstützter Cipher erkannt wird. Um das Blockieren zu erzwingen, setzen Sie den Parameter “unsupported-ssl-cipher” auf “block”.

set unsupported-ssl-cipher ? allow Umgeht die Sitzung, wenn der Cipher nicht unterstützt wird. block Blockiert die Sitzung, wenn der Cipher nicht unterstützt wird.

Indem Sie diese Schritte befolgen, sollten Sie sicherstellen, dass die festgelegten Websites ordnungsgemäß blockiert sind und der Webfilter wie erwartet funktioniert. |

SSL-Brechne/SSL-Break/Tunnel/SSL/Proxy/Fortigate/Plaalto/Cisco/Mcafee/webgateway/VPN/TLS/Sophos/IPS

Google Chrome, Chrome browser, Web browser, Google, Chrome update, Chrome issues, Chrome troubleshooting, Chrome settings, Chrome flags, Edge Chromium, Microsoft Edge, Chromium browser, Edge browser, Edge update, Edge issues, Edge troubleshooting, Edge settings

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.