Migration von Trellix Endpoint ENS 10.7.19 fehlerhaft

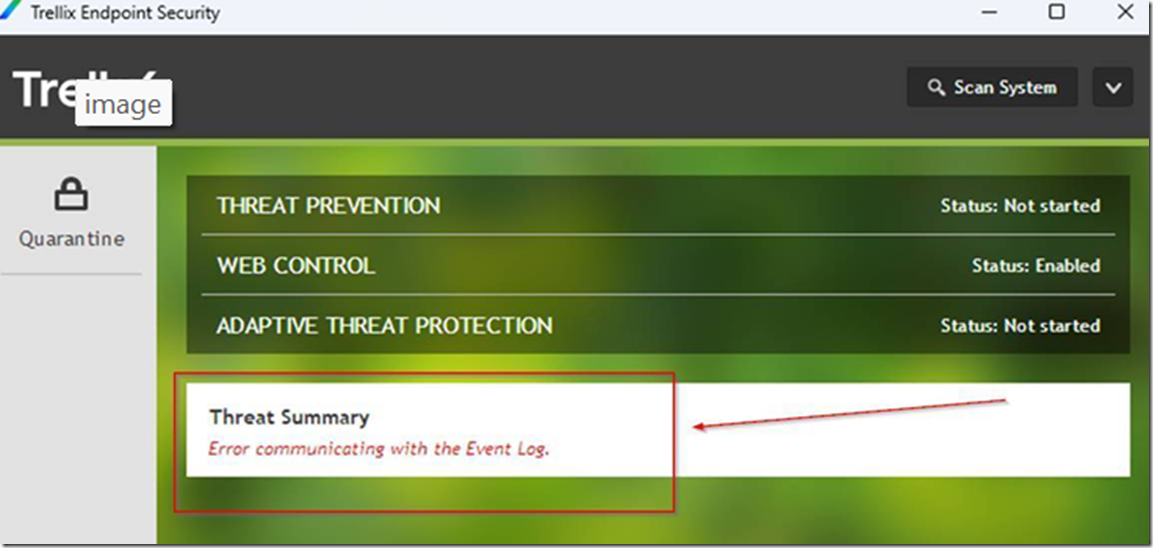

ENS Oberfläche zeigt Fehler: Error commincating with the Event Log (Windows Defender ist aktiv)

mfeesp.exe verursacht Abstürze

In der ENS-GUI erscheint: “Error communicating with the Event Log”

Application Event 1000 mit Verweis auf MSVCP140.DLL, MSVCP140_1.DLL, MSVCP140_2.DLL, MSVCP140_atomic_wait.dll oder MSVCP140_codecvt_ids.DLL

Betroffen: Microsoft Windows 11 24H2 sowie Windows Server 2016 + 2019 Standard und Enterprise, jeweils mit den neuesten MS-Patches (Stand 11/2025)

08.12.2025 UPDATE | Trellix supplied a help tool remdediate_ens.exe

If you have a case open, Trellix support can supply a tool remdediate_ens.exe to find the affected client or server.

- There is a EEDK Package you can load into Master Repro in your EPO

- You can then deploy the package with two options to a) Report back to EPO if affected b) Try to Fix the MS Runtime for you

09.12.2025 Feedback from our side from 3 affected customers:

- We had one W11 VM where we could solve it with the tool without reboot and reinstallation of ENS

- We had one add. W11 IT-Engineer DELL laptop machine where we could not solve it with the supplied help tool from Trellix (

- We had 4 W11 HP Desktop where we could not solve it (But instead of Manuel using End Removable Tool we used the EPO version the first time – We have never had to before!)

- We had two Server, one 2016 and one 2019 where we could fix it with the supplied help tool from Trellix

Event 1000 im Windows Event ViewerIm Ereignisprotokoll erscheint ein Application Error (Event 1000), der den Absturz von mfeesp.exe dokumentiert |

| Faulting application name: mfeesp.exe, version: 10.7.19.13811, time stamp: 0x68c1725b Faulting module name: MSVCP140.dll, version: 14.0.24210.0, time stamp: 0x575a4ceb Exception code: 0xc0000005 Fault offset: 0x0000000000018c34 Faulting process id: 0x4854 Faulting application start time: 0x01dc523373c99b82 Faulting application path: C:\Program Files\McAfee\Endpoint Security\Endpoint Security Platform\mfeesp.exe Faulting module path: C:\Program Files\McAfee\Endpoint Security\Endpoint Security Platform\MSVCP140.dll Report Id: 6ec781cc-2feb-4616-938a-3b96260ebbc0 Faulting package full name: Faulting package-relative application ID: |

Faulting application path:

C:\Program Files\McAfee\Endpoint Security\Endpoint Security Platform\mfeesp.exe

Faulting module path:

C:\Program Files\McAfee\Endpoint Security\Endpoint Security Platform\MSVCP140.dll

In den vergangenen Jahren war der Deployment-Prozess mit McAfee/Trellix ePO fuer uns immer eine der stabilsten Loesungen. Wir konnten Hunderte, teilweise Tausende Server ausrollen, und es funktionierte einfach. Es gab gelegentlich Herausforderungen rund um Zertifikate, Code Signing und den Uebergang von McAfee zu Trellix. Aber insgesamt war dies eines der zuverlaessigsten Deployment-Verfahren, die wir je eingesetzt haben. Es war robust, und wir konnten beruhigt schlafen, weil das Aktualisieren von drei Windows Installer MSI-Paketen auf Hunderten Servern problemlos funktionierte. Das war einer der Hauptgruende, warum wir Trellix geschaetzt haben.

Mit der Einfuehrung von ENS 10.7.19 scheint sich das geaendert zu haben. Wer auf die neueste von Trellix bereitgestellte Version migriert, kann auf Probleme stossen.

Problem:

Sie möchten auf die neueste ENS-Version aktualisieren:

- Agent 5.8.4.505 und die Nachfolgende ca. 1 Woche alt (Kein Unterschied)

- Endpoint Security Threat Prevention 10.7.19.12436

- Endpoint Security Platform 10.7.19.13811

- Endpoint Security Web Control 10.7.19.11673

- Endpoint Security Adaptive Threat Protection 10.7.19.11967

Trellix SIR Inventory

(Dies sollte nicht der Grund sein, half uns aber dabei, die Python-Maschinen schnell zu identifizieren.)

Sie migrieren wie gewohnt auf das neueste Trellix ENS 10.7.19 Release; die vorherige Version wurde bereits im Sommer ausgerollt.

• Sie integrieren das neue Bundle ENS 10.7.19 in ePO.

• Sie testen das Deployment auf einigen Clients oder Servern manuell ueber einen Client-Task.

• Sie aktualisieren den Deployment-Task auf die neuen Produkte.

• Der Agent uebernimmt den Migrationsprozess und aktualisiert jedes Modul auf die neueste Version.

• Sie pruefen in ePO und gehen davon aus, dass alles in Ordnung ist – doch das ist es ganz und gar nicht.

Problem:

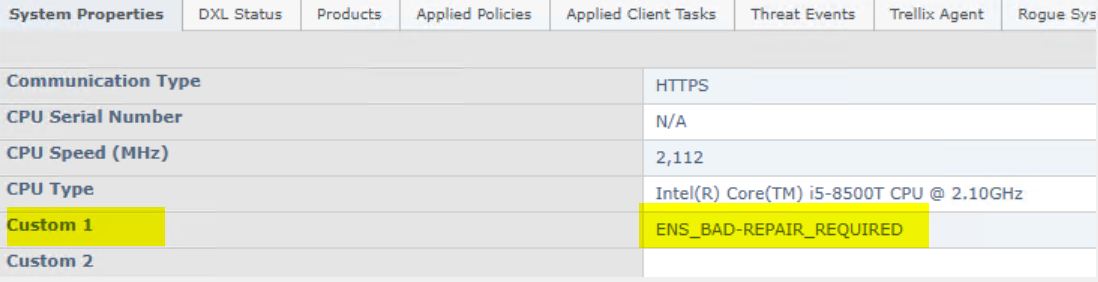

Auf der ePO-Seite sehen Sie nach der Task-Aktualisierung absolut nichts Auffaelliges, obwohl alle ausgewaehlten Module – etwa ENS Platform, Threat Prevention, Web Control, ATP oder Firewall – installiert sind und die korrekten Versionsstaende besitzen.

Betroffene Betriebssysteme:

Das Problem trat bei uns auf Windows 11 24H2 sowie Windows Server 2016 auf.

Problem:

Laut Trellix KB sollten Sie in der Lage sein, alle Trellix-Komponenten zu deinstallieren, neu zu starten und dieselbe Version ENS 10.7.19 erneut zu installieren.

• Auf Server-Betriebssystemen funktionierte dies

• Auf einigen Windows-11-Clients (vor allem Entwicklungsmaschinen) funktionierte es nicht, waehrend es auf normalen IT-Arbeitsplaetzen problemlos lief

Security Problem:

Auf zwei Maschinen war der OAS On Access Scanner inaktiv und uebergab die Kontrolle an Windows Defender. Defender wechselte dadurch von Passive Mode in den aktiven Modus. Wir testeten dies mit einer EICAR-Testdatei. Unser SIEM loeste sofort Alarm aus, da wir die Windows-Defender-Basisereignisse erfassen.

Es gab – und gibt weiterhin – ein bekanntes Problem im Zusammenhang mit der Microsoft C++ Runtime und bestimmten Python-Releases. Vier unserer Entwickler hatten unterschiedliche Python-Laufzeitumgebungen auf ihren Systemen installiert.

Dies erklaerte jedoch nur ungefaehr 50% der aufgetretenen Probleme. Wir hatten mehrere Maschinen ohne jegliche Python-Installation, die dennoch exakt denselben Effekt zeigten. Auch die betroffenen Server hatten kein Python, wodurch klar wurde, dass dies keine vollstaendige Ursache oder Loesung fuer alle Faelle ist.

Referenz:

https://github.com/conda-forge/miniforge/issues/739

Betroffene Clients – Loesung unter Windows 11, wenn eine Deinstallation von Trellix ENS nicht moeglich ist

(weder manuell ueber Apps & Features noch ueber einen ePO Client-Uninstall-Task)

Der einzige funktionierende Workaround fuer die betroffenen Entwicklungsmaschinen bestand darin, alle Trellix-Produkte mit dem Endpoint Product Removal Tool vollstaendig zu entfernen.

Dieses Tool kann nur mit einer gueltigen NAI-Lizenz aus dem Trellix Portal heruntergeladen werden.

Wir haben dieses Tool im Unternehmenseinsatz praktisch nie benoetigt – vielleicht auf 1 von 1.000 Maschinen, meist einmal pro Jahr, wenn ENS sich nicht mehr deinstallieren oder migrieren liess. Diese Faelle betrafen typischerweise Laptops oder Systeme, die waehrend des ENS-Deployments oder beim Update abgestuerzt waren, etwa durch einen plötzlichen Strom- oder Batterieverlust.

Das Tool ist immer der letzte Ausweg, und man bleibt danach unsicher, wie stabil das System ist – besonders wenn parallel andere Security-Produkte installiert sind.

Unsere Zertifikate waren vollstaendig und aktuell; der Hinweis soll lediglich zeigen, dass dieses Tool eine Option darstellt. Oft sind fehlende Root-Zertifikate die Ursache solcher Probleme – in diesem Fall jedoch nicht.

Betroffenes Server-Workaround | Lösungsschritte

Auf dem Server-Betriebssystem funktioniert es wie im Trellix KB beschrieben.

- Erstellen Sie einen Deployment-Job, um die Module in folgender Reihenfolge zu deinstallieren: Threat Protection und zuletzt Platform.

- Erstellen Sie einen Deployment-Job, um die Module in folgender Reihenfolge zu installieren: Platform, Threat Protection, usw.

Dieses Vorgehen löst das Problem auch ohne Neustart, wie wir es von Trellix gewohnt sind.

Hinweis: Stellen Sie vor Beginn sicher, dass auf dem Server kein Neustart-Flag in ePO gesetzt ist.

Beispiel: Server 2016, Event 1000 Absturz.

Hersteller LINK leider mit wenig Infos: https://thrive.trellix.com/s/article/000014988?language=en_US

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.