| english, Management summary |

| To gain a better understanding of the ADMINSholder/adminCount attribute, we recommend referring to the provided blog posts, which shed light on the impact of this flag, particularly regarding ActiveSync and GPO. This attribute poses a challenge in the synchronization process of the Synchronization Service Manager (Microsoft Azure AD Connect Synchronization Services) as it does not transfer the attribute WP;ms-ds-consistencyGuid from Azure back to the Local Active Directory.

This issue becomes apparent when a regular user in the local domain environment has the ADMINSholder/adminCount flags set to 1/true. This intentional configuration is in place to safeguard sensitive Windows accounts from inadvertent modifications. To ensure proper functionality with ActiveSync, GPO, and Azure/M365, it becomes imperative to either remove this flag when it is no longer necessary or exclude the user from the corresponding groups. In summary, exploring the blog posts will provide valuable insights into the ADMINSholder/adminCount attribute, aiding in addressing synchronization challenges and ensuring the seamless operation of critical systems. |

| deutsch, Management summary |

| Um ein tieferes Verständnis für das ADMINSholder/adminCount-Attribut zu erlangen, empfehlen wir die Lektüre der bereitgestellten Blog-Beiträge, die Informationen über die Auswirkungen dieses Flags, insbesondere in Bezug auf ActiveSync und GPO, liefern. Im Synchronisationsprozess des Synchronization Service Managers (Microsoft Azure AD Connect Synchronization Services) erfolgt die Übertragung des Attributs WP;ms-ds-consistencyGuid nicht von Azure zurück zum lokalen Active Directory.

Dieses Problem tritt auf, wenn ein normaler Benutzer in der lokalen Domänenumgebung die ADMINSholder/adminCount-Flags auf 1/true gesetzt hat, was absichtlich erfolgt, um zu verhindern, dass sensible Windows-Konten versehentlich geändert werden. Um eine einwandfreie Funktionalität mit ActiveSync, GPO und Azure/M365 sicherzustellen, ist es entscheidend, dieses Flag zu entfernen, wenn es nicht mehr benötigt wird, oder den Benutzer aus den entsprechenden Gruppen zu entfernen. Zusammenfassend ermöglichen die vorgeschlagenen Blog-Beiträge einen tiefen Einblick in das ADMINSholder/adminCount-Attribut, was wiederum hilfreich ist, um Synchronisationsherausforderungen zu bewältigen und den reibungslosen Betrieb wesentlicher Systeme zu gewährleisten. |

What is this about keywords: M365, ADMINSholder/adminCount, Synchronization by Azure AD Connect, ImmutableId, WP;ms-ds-consistencyGuid

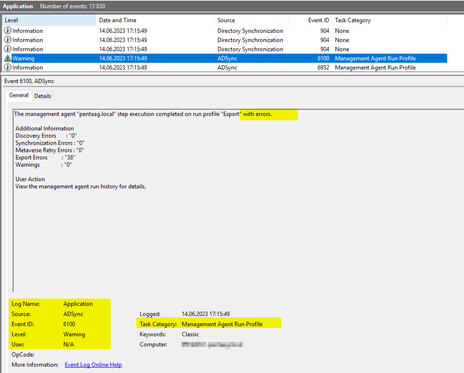

Event: ADSYNC, 6100

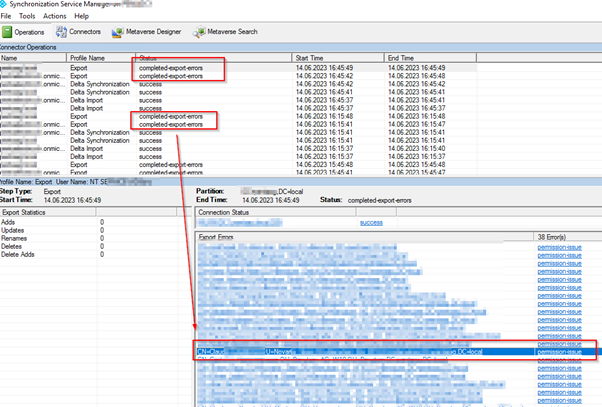

Error in Synchronisation Service Manager: Insufficient access rights to perform the operation, 8344, permission-issue

Problem:

Synchronisation Service Manager (Microsoft Azure AD Connect Synchronization Services) does not sync the attribute WP;ms-ds-consistencyGuid Back from Azure to Local Active Directory.

This is because a local normal employee user has the ADMINSholder/adminCount flags set to 1/true. (Which is not good in Domain Enviroments)

This is by purpose to protect sensitive Windows account of been written wrong by error.

When a user has been temporarily part of the “Local Admin group” or a member of specific ADS groups like Print Operator or Backup Operators, they receive a special FLAG (ADMINSholder/adminCount=1). The objective is to remove this flag if it is no longer necessary or remove the user from those groups altogether. If not done these accounts may encounter limitations when it comes to functionality with ActiveSync, GPO, and Azure/M365.

If you would like to gain a better understanding of what ADMINSholder/adminCount entails, we recommend reading our informative blog posts. They provide insights into the impact of this flag, especially concerning ActiveSync and GPO. Here are the steps to remove the flag:

Exchange: Activesync 1053 Event, 4003 Error 2007/2010/2013/2016 Adminsholder

https://www.butsch.ch/post/Activesync-with-Exchange-2013-does-not-work-ADMINSHOLDER-Flag-(an-old-bad-friend)

Please be aware that ADMINSholder Attribute is here to PROTECT sensitive accounts like ADMINISTRATOR, Service, IIS-accounts and resets or overwrites them every 15 minutes to prevent catastrophic impact of wrong GPO/Policies or Powershell commands who manipulate such accounts.

| Microsoft describes it like this related to Azure sync like this |

Users with administrative roles in Azure AD will bypass matching.To prevent unaccounted for account takeover of roles with privilege assignment, any user object that has an admin role assigned in AAD will be bypassed for matching. Speaking of administrative roles and synchronization in general, highly privileged user accounts should be separated out from regular user accounts |

Here is PowerShell sample to find the users under your ROOT ADS with excluding certain OU Like deactivated or service:

Get-ADUser -Filter {admincount -gt 0} -Properties adminCount -ResultSetSize $null -SearchBase “DC=yourdomain,DC=local” | Where-Object { $_.DistinguishedName -notlike “*OU=Benutzer_deaktiviert*” -and $_.DistinguishedName -notlike “*OU=SERVICE_users_IT*” -and $_.DistinguishedName -notlike “*CN=Users,DC=yourdomain,DC=local” } | Format-List DistinguishedName, Enabled, SamAccountName

Change the yellow field to your environment or what your OU-folders contain.

This will provide you with a list of on-premises users who have the ADMINSholder FLAG set and will not synchronize back from Azure/M365 to your local Active Directory.

This is because Microsoft wants to protect those special accounts. (ADMINSholder refers to a special account.)

Synchronisation Service Manager, Microsoft Azure AD Connect Synchronization Services

Event, ADSYNC, 6100,

The error (Or not because it helps you to find error on-premise and protects you from mistakes) as you see it

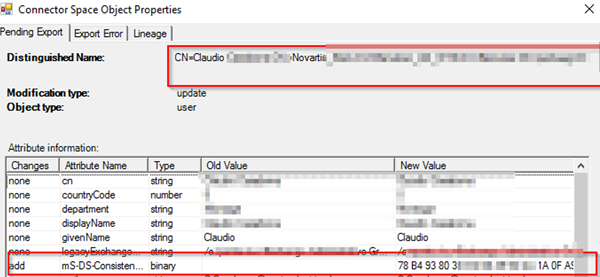

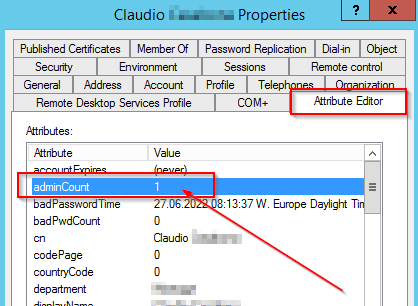

There is a user named CLAUDIO whose ms-ds-consistencyGuid value does not sync back from Azure to the Local Active Directory.

This synchronization failure is due to the Sync tool recognizing that the local user has the ADMINSholder/Admincount FLAG set to 1 (true). As a result, the synchronization process does not update the value in the Local Active Directory.

Externallinks:

Primary goal would be to FIX those accounts who are regular users and have the ADMINSholder/adminount=1 flag set. You can do this manual:

Exchange: Activesync 1053 Event, 4003 Error 2007/2010/2013/2016 Adminsholder

https://www.butsch.ch/post/Activesync-with-Exchange-2013-does-not-work-ADMINSHOLDER-Flag-(an-old-bad-friend)

Or you use a scripted solution. Be careful you don’t touch any service accounts my mistake.

C7Solutions has an excellent write up of the issue and also scripts with which you can modify the permission.

Configuring Sync and Writeback Permissions in Active Directory for Azure Active Directory Sync

Also Microsoft has some good Blogs posts:

| DEUTSCH / Uebersetzung |

| Worüber sprechen wir eigentlich bei Begriffen wie M365, ADMINSholder/adminCount, Synchronisation durch Azure AD Connect, ImmutableId und WP;ms-ds-consistencyGuid?

Ereignis: ADSYNC, 6100 Der Synchronisations-Service-Manager (Microsoft Azure AD Connect Synchronization Services) stößt auf ein Problem: Unzureichende Zugriffsrechte, um die Operation durchzuführen, Fehlercode 8344, Berechtigungsproblem. Hier liegt das Problem: Das Attribut WP;ms-ds-consistencyGuid wird vom Synchronisations-Service-Manager nicht von Azure zurück zum lokalen Active Directory übertragen. Warum? Ein normaler Benutzer in der lokalen Domänenumgebung hat die ADMINSholder/adminCount-Flags auf 1/true gesetzt. Dies wird absichtlich gemacht, um sensible Windows-Konten vor versehentlichen Änderungen zu schützen. Wenn ein Benutzer temporär Teil der “Lokalen Administratorengruppe” oder Mitglied bestimmter ADS-Gruppen wie “Druckoperator” oder “Backup-Betreiber” war, erhält er ein spezielles Flag (ADMINSholder/adminCount=1). Das Ziel ist es, dieses Flag zu entfernen, wenn es nicht mehr benötigt wird, oder den Benutzer vollständig aus diesen Gruppen zu entfernen. Andernfalls können Einschränkungen bei der Funktionalität von ActiveSync, GPO und Azure/M365 auftreten. Für ein besseres Verständnis des ADMINSholder/adminCount-Attributs empfehlen wir die Lektüre unserer informativen Blog-Beiträge. Diese beleuchten die Auswirkungen dieses Flags, insbesondere im Zusammenhang mit ActiveSync und GPO. Hier sind die Schritte, um das Flag zu entfernen: 1. [Activesync with Exchange 2013 does not work – ADMINSHOLDER Flag (an old bad friend)](https://www.butsch.ch/post/Activesync-with-Exchange-2013-does-not-work-ADMINSHOLDER-Flag-(an-old-bad-friend)) Bitte beachten Sie, dass das ADMINSholder-Attribut dazu dient, sensible Konten wie ADMINISTRATOR, Service und IIS-Konten zu SCHÜTZEN und sie alle 15 Minuten zurückzusetzen oder zu überschreiben. Dies verhindert katastrophale Auswirkungen falscher GPOs, Richtlinien oder Powershell-Befehle, die solche Konten manipulieren könnten. Microsoft beschreibt es im Zusammenhang mit der Azure-Synchronisation wie folgt: “Benutzer mit administrativen Rollen in Azure AD werden bei der Abgleichung übersprungen. “Um unkontrollierten Account-Takeover bei Rollen mit Privilegienzuweisung zu verhindern, wird jeder Benutzerobjekt, dem in AAD eine Administratorrolle zugewiesen ist, bei der Abgleichung übersprungen. In Bezug auf administrative Rollen und die Synchronisation sollten hochprivilegierte Benutzerkonten von normalen Benutzerkonten getrennt werden.” Hier ist ein PowerShell-Beispiel, um Benutzer unter Ihrem ROOT ADS zu finden und bestimmte Organisationseinheiten wie deaktivierte oder Dienst-OU auszuschließen (Siehe oben englischer Text). Ändern Sie das gelbe Feld entsprechend Ihrer Umgebung oder dem Inhalt Ihrer OU-Ordner. Dies liefert Ihnen eine Liste der lokalen Benutzer, bei denen das ADMINSholder-FLAG gesetzt ist und die nicht von Azure/M365 zurück zum lokalen Active Directory synchronisiert werden. Dies geschieht, um diese speziellen Konten zu schützen. (AdminSholder bezieht sich auf ein spezielles Konto.) Synchronisations-Service-Manager, Microsoft Azure AD Connect Synchronization Services Ereignis, ADSYNC, 6100 Der Fehler (oder nicht, da er Ihnen hilft, Fehler lokal zu finden und vor Fehlern zu schützen), wie Sie ihn sehen. Es gibt einen Benutzer namens CLAUDIO, bei dem der Wert ms-ds-consistencyGuid nicht von Azure zum lokalen Active Directory zurück synchronisiert wird. Dieser Synchronisationsfehler tritt auf, da das Sync-Tool erkennt, dass der lokale Benutzer das ADMINSHolder/Admincount-FLAG auf 1 (true) gesetzt hat. Infolgedessen wird der Wert im lokalen Active Directory nicht aktualisiert. |

Click on the Category button to get more articles regarding that product.

Click on the Category button to get more articles regarding that product.